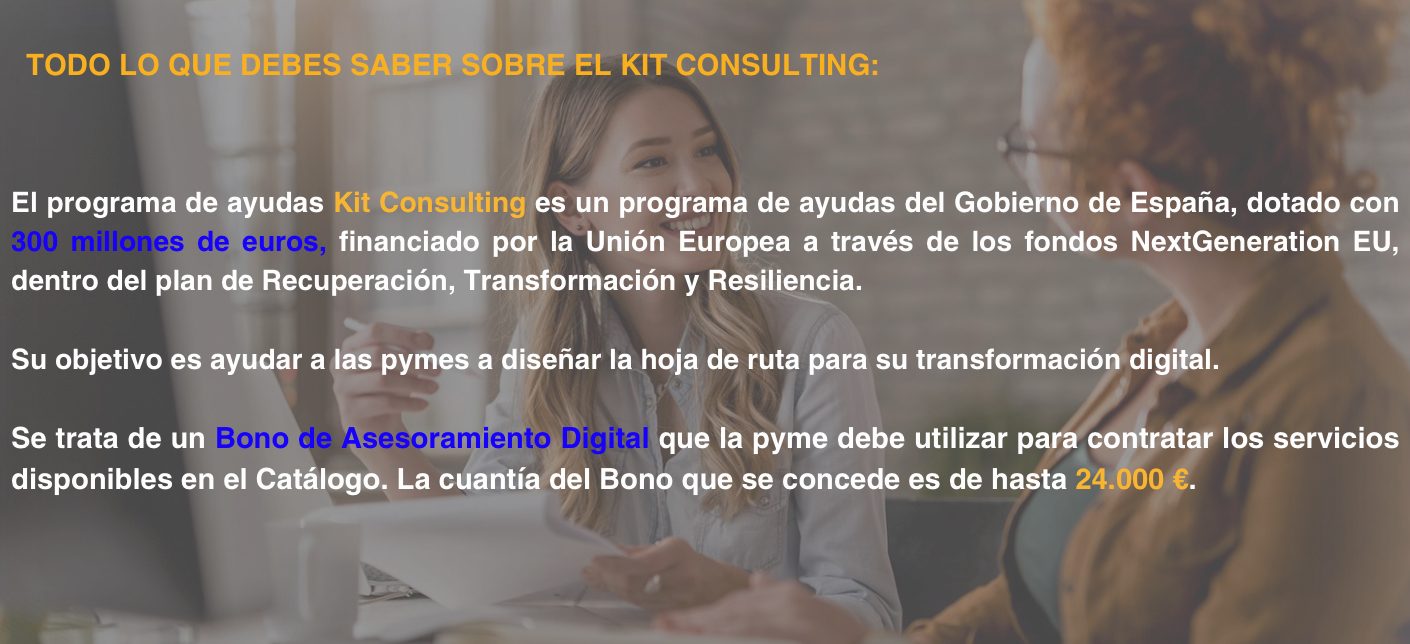

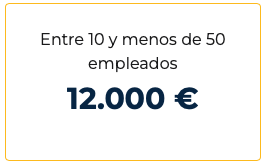

¿CUÁL ES LA AYUDA?

¿A QUIÉN ESTÁ DIRIGIDO?

CATEGORÍAS KIT CONSULTING EN CIBERSEGURIDAD

1. Servicio de Asesoramiento en Ciberseguridad (básico)

Plan pensado para PYMEs que no disponen de una protección básica o que, aun teniéndola, no cuentan con un plan de ciberseguridad adaptado a la actividad económica desarrollada, para implantarlo, y para definir y aplicar la documentación básica de su Sistema de Gestión de Seguridad de la Información (SGSI) según ISO 27001 y ENS (categorías media-alta), y realización de un caso de uso adaptado al negocio en el área de la ciberseguridad.

¿Qué actividades incluye esta categoría?

-

Conocer la situación actual de la empresa frente a riesgos, identificando los activos y datos más valiosos para la actividad de la empresa.

-

Garantizar la continuidad del negocio frente a posibles incidentes de seguridad, minimizando el riesgo de interrupciones en la actividad empresarial.

-

Elaborar y proporcionar un plan de respuesta detallado ante brechas de seguridad, definiendo protocolos y actuaciones específicas en caso de ciberataque.

-

Establecer y definir de forma conjunta con la pyme una estrategia de ciberseguridad personalizada a corto y medio plazo.

-

Cumplir con las regulaciones y estándares de seguridad relacionados con la protección de datos y la seguridad de la información.

-

Preparar la documentación básica para la implantación de un SGSI (ISO27001 y ENS media-alta) para un servicio core ofrecido a clientes o a AAPP.

-

Desarrollo y ejecución de un caso de uso adaptado al negocio utilizando las técnicas apropiadas, en el área de ciberseguridad.

-

Identificación de oportunidades o posibles usos de la IA en el ámbito de la ciberseguridad.

Documentación técnica y resultados requeridos para la justificación

- Evidencias de la celebración de la reunión presencial de inicio de la prestación del servicio de asesoramiento, que se determinarán en cada convocatoria.

- Evidencias de celebraciones de reuniones intermedias, que se determinarán en cada convocatoria.

- Evidencias de la celebración de la reunión presencial final tras la prestación del servicio de asesoramiento, que incluya los resultados obtenidos y la conformidad del beneficiario al servicio prestado, que se determinarán en cada convocatoria.

- Diagnóstico inicial:

- Elaboración de un Análisis de vulnerabilidades, que incluya:

- Inventario y recopilación de información de los sistemas y fuentes a evaluar.

- Auditoría de los activos identificados y pruebas de penetración (pentesting).

- Listado de vulnerabilidades detectadas.

- Listado de dispositivos y servicios vulnerables.

- Elaboración de un Análisis de vulnerabilidades, que incluya:

- Diagnóstico inicial:

- Resultados:

- Elaboración de un plan de protección del negocio que cubra las necesidades detectadas en la organización, mediante la definición de una Política de seguridad que defina las medidas a implementar sobre los medios y sistemas de acceso a la información:

- Gestión de usuarios. Autenticación, política de contraseñas fuertes.

- Protección de correo electrónico / servidores /end-points.

- Copias de seguridad con mecanismos específicos anti ransomware.

- Actualización y parcheo periódico de software.

- Elaboración de un plan de protección del negocio que cubra las necesidades detectadas en la organización, mediante la definición de una Política de seguridad que defina las medidas a implementar sobre los medios y sistemas de acceso a la información:

- Elaboración de un plan de continuidad de negocio enfocado a la protección de las personas y sistemas de la organización, así como al restablecimiento oportuno de los procesos, servicios críticos e infraestructura, frente a eventos de interrupción o desastre. El plan debe incluir al menos los siguientes puntos clave:

- Gestión ante incidentes de seguridad.

- Gestión de vulnerabilidades.

- Medidas de respuesta y recuperación.

- Cumplimiento legal: medidas para el cumplimiento del RGPD, incluyendo registro e inventario de actividades de tratamiento de datos de carácter persona

- Caso de uso: Análisis de vulnerabilidades con resultados de las pruebas realizadas y recomendaciones.

- Diagrama AS-IS sobre el cual se representen los elementos de los sistemas de información de los que dispone la organización y como se relacionan entre sí.

- Resultados de las pruebas de pentesting: reporte de las pruebas realizadas que incluya un resumen, metodología utilizada, hallazgos e impacto.

Beneficios para tu empresa

- Conocer la situación actual de la empresa frente a riesgos, identificando los activos y datos más valiosos para la actividad de la empresa.

- Garantizar la continuidad del negocio frente a posibles incidentes de seguridad, minimizando el riesgo de interrupciones en la actividad empresarial.

- Elaborar y proporcionar un plan de respuesta detallado ante brechas de seguridad, definiendo protocolos y actuaciones específicas en caso de ciberataque.

- Establecer y definir una estrategia de ciberseguridad personalizada a corto y medio plazo.

- Cumplir con las regulaciones y estándares de seguridad relacionados con la protección de datos y la seguridad de la información.

- Preparar la documentación básica para la implantación de un SGSI (ISO27001 y ENS media-alta) para un servicio core ofrecido a clientes o a AAPP.

- Desarrollo y ejecución de un caso de uso adaptado al negocio utilizando las técnicas apropiadas, en el área de ciberseguridad.

- Identificación de oportunidades o posibles usos de la IA en el ámbito de la ciberseguridad.

2. Servicio de Asesoramiento en Ciberseguridad (avanzado)

El objetivo de la categoría «Ciberseguridad, Avanzado» es elaborar un plan enfocado para empresas que disponen de una protección básica y de un plan de ciberseguridad pero que, aun teniéndolo, quieren mejorar y conocer sistemas de protección más avanzada.

¿Qué actividades incluye esta categoría?

-

Analizar y realizar pruebas de penetración y análisis de posibles vulnerabilidades de la empresa conociendo el entorno tecnológico y operativo en el que se desenvuelve.

-

Implantar procedimientos y herramientas de ciberseguridad para la gestión diaria, la adquisición, la configuración, la protección preventiva, y para la detección y respuesta ante incidentes.

-

Proteger de manera proactiva la pyme contra ataques dirigidos hacia los datos, mejorando la resistencia y la capacidad de respuesta ante amenazas.

-

Concienciar a los empleados de la importancia en materia de ciberseguridad y fomentar una cultura organizacional centrada en la ciberseguridad dentro de la organización y la gestión de riesgos.

-

Identificación de oportunidades o posibles usos de la IA en el ámbito de la ciberseguridad.

-

Desarrollo y ejecución de un caso de uso adaptado al negocio utilizando las técnicas apropiadas, en el área de ciberseguridad

Documentación técnica y resultados requeridos para la justificación

- Evidencias de la celebración de la reunión presencial de inicio de la prestación del servicio de asesoramiento, que se determinarán en cada convocatoria.

- Evidencias de celebraciones de reuniones intermedias, que se determinarán en cada convocatoria.

- Evidencias de la celebración de la reunión presencial final tras la prestación del servicio de asesoramiento, que incluya los resultados obtenidos y la conformidad del beneficiario al servicio prestado, que se determinarán en cada convocatoria.

- Diagnóstico inicial:

-

- Elaboración de un Análisis de vulnerabilidades, que incluya:

- Clasificación de vulnerabilidades encontradas en cada servicio y dispositivo, según el nivel de riesgo.

- Recomendaciones y medidas a adoptar.

- Elaboración de un Análisis de vulnerabilidades, que incluya:

-

- Resultados:

- Elaboración de un plan de protección del negocio que cubra las necesidades detectadas en la organización:

- Política de seguridad, se definirán las medidas a implementar sobre los medios y sistemas de acceso a la información:

- Cifrado de datos y seguridad en la nube, política de backup.

- Configuraciones VPN y escritorios virtuales, procedimiento para los accesos mediante Autentificación Multifactor (MFA).

- Política de seguridad, se definirán las medidas a implementar sobre los medios y sistemas de acceso a la información:

- Política y procedimiento de vigilancia activa, donde se definirán los sistemas y configuraciones necesarias para realizar una observación continua de las medidas de seguridad, así como la adecuación de las mismas a la aparición de nuevas tecnologías.

- Monitorización de redes y servicios.

- Monitorización correo electrónico.

- Plan de concienciación en ciberseguridad para empleados.

- Usos permitidos de las TIC en la empresa.

- Recursos y materiales formativos, como guías, videos y simulaciones de phishing, para reforzar la formación.

- Definición o revisión de la política de seguridad de la información aprobada por la Dirección.

- Determinación del alcance del SGSI para ISO27001.

- Categorización de seguridad de los sistemas de información para ENS.

- Roles, responsabilidades y compromiso y liderazgo de la Dirección.

- Acompañamiento para la contratación de servicios de seguridad gestionada (protección, detección y respuesta).

- Elaboración de un plan de protección del negocio que cubra las necesidades detectadas en la organización:

- Caso de uso: Análisis de vulnerabilidades con resultados de las pruebas realizadas y recomendaciones.

- Diagrama AS-IS sobre el cual se representen los elementos de los sistemas de información de los que dispone la organización y como se relación entre sí.

- Diagrama TO-BE: elaboración del diagrama que incluya los medios y sistemas de información recomendados para cubrir las necesidades de la organización basadas en los resultados de las pruebas de penetración.

- Recomendaciones y medidas a adoptar.

- Benchmark para la contratación de servicios, que cubran las recomendaciones y medidas a adoptar. Deberán focalizarse en:

- Gestión de vulnerabilidades: monitorización continua de la seguridad y en tiempo real.

- Respuesta ante incidentes: soporte y asesoramiento en caso de sufrir una intrusión.

3. Servicio de Asesoramiento en preparación para certificación

El objetivo de la categoría «Ciberseguridad, Preparación para Certificación» es establecer un plan enfocado para empresas que disponen de una protección básica y un plan de seguridad adaptado y la estructura documental básica de SGSI (según ISO 27001 y ENS media-alta) y quieren implementar sistemas de protección avanzada, aprovechando además las capacidades de la inteligencia artificial, y prepararse para presentar su SGSI a la certificación (no incluida).

¿Qué actividades incluye esta categoría?

-

Analizar y realizar pruebas de penetración y análisis de posibles vulnerabilidades de la empresa conociendo el entorno tecnológico y operativo en el que se desenvuelve.

-

Revisar las políticas, planes y procedimientos de ciberseguridad de la pyme, identificando deficiencias y aspectos a mejorar.

-

Proteger de manera proactiva la pyme contra ataques dirigidos hacia los datos, mejorando la resistencia y la capacidad de respuesta ante amenazas.

-

Concienciar a los empleados de la importancia en materia de ciberseguridad y fomentar una cultura organizacional centrada en la ciberseguridad dentro de la organización y la gestión de riesgos.

-

Preparar la documentación para presentarse a la certificación de su SGSI para un servicio core que ofrecen a clientes o AAPP (ISO27001 y ENS media-alta, según la Guía CCN-STIC 825). Certificación no incluida.

-

Desarrollo y ejecución de un caso de uso adaptado al negocio utilizando las técnicas apropiadas, en el área de ciberseguridad.

Documentación técnica y resultados requeridos para la justificación

- Evidencias de la celebración de la reunión presencial de inicio de la prestación del servicio de asesoramiento, que se determinarán en cada convocatoria.

- Evidencias de celebraciones de reuniones intermedias, que se determinarán en cada convocatoria.

- Evidencias de la celebración de la reunión presencial final tras la prestación del servicio de asesoramiento, que incluya los resultados obtenidos y la conformidad del beneficiario al servicio prestado, que se determinarán en cada convocatoria.

- Diagnóstico inicial:

-

- Elaboración de un Análisis de vulnerabilidades, que incluya:

- Clasificación de vulnerabilidades encontradas en cada servicio y dispositivo, según el nivel de riesgo.

- Recomendaciones y medidas a adoptar.

- Elaboración de un Análisis de vulnerabilidades, que incluya:

-

- Resultados:

- Manual del SGSI que recoja el detalle del ciclo PDCA de mejora continua, y el conjunto de políticas, procedimientos y directrices junto a los recursos y actividades que son administrados colectivamente por una organización, en la búsqueda de proteger sus activos de información esenciales.

- Declaración de aplicabilidad compartida ISO27001 y ENS aprobada por el Responsable de Seguridad. Acorde para ENS con CCN-STIC 804 y alineada con la categorización del servicio. Se deben establecer los controles del SGSI fundamentados en los procedimientos de evaluación y tratamiento de riesgos.

- Programa de formación en ciberseguridad. Capacitación profesional en competencias para perfiles y funciones críticas. Deberá abordar los puntos de concienciación de seguridad e identificar las necesidades del personal por perfiles y departamentos.

- Normativa y procedimientos de seguridad avanzados en base a la norma y el alcance del SGSI, entre otros:

- Gestión de crisis.

- Continuidad de negocio.

- Definición de un sistema de métricas de ciberseguridad para reevaluación periódica, mediante la definición de KPIs que ayuden a mitigar los riesgos midiendo continuamente el desempeño en comparación con los objetivos de seguridad establecidos. Algunos ejemplos de KPIs, N.º total de incidentes de seguridad, Tiempo medio de identificación (MTTI) / Tiempo medio de detección (MTTD) para una violación de seguridad, etc.

- Plan e informe de auditoría interna del SGSI. El plan debe definir la frecuencia y las fechas de ejecución, el alcance, la metodología de la propia auditoría y la asignación de interlocutores para la planificación, realización y presentación de informes de resultados. Dicho plan debe comprender una descripción de las ubicaciones físicas, unidades organizativas, actividades y procesos, así como las fechas de inicio y finalización. Las auditorías internas deben ser realizadas por personal que no haya participado en la implantación del SGSI, para garantizar la objetividad e imparcialidad.

CONFÍA EN GRUPO CFI PORQUE…

ELLOS YA LO HAN HECHO, ¿Y TÚ?

¿ESTÁS INTERESADO EN EL KIT CONSULTING?

COMPLETA EL FORMULARIO

Con la confianza de